VPNのなかで最も使われるIPSEC

今回も、ネットワーク機器の設定事例について掲載します。

※ネスペの解説はサイトマップを見てください。

IPSECとは

IPSECはインターネットにおいてIPパケットの機密性と完全性を保証する機能です。AHやESP、IKEというプロトコルから構成されており、それぞれの役割は以下です。

ちなみに覚え方は「行け!良いSP!あー!」です。

・AH(アー)…IPパケットを認証するためのプロトコル

・ESP(イ―エスピー)…データを暗号化するためのプロトコル。最近は認証機能も。

・IKE(アイケイイー)…秘密鍵を交換するためのプロトコル。

今回作る構成

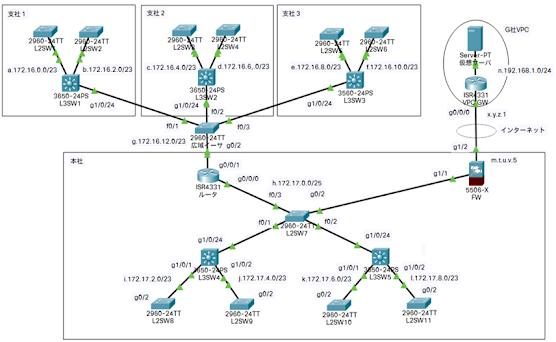

まずは、ネットワークの構成は以下です。

ちなみにIKEのフェーズごとの設定値は以下になります。

・IKEフェーズ1…事前共有鍵:cisco

・IKEフェーズ2…暗号化アルゴリズム:esp-aes

・IKEフェーズ2…ハッシュアルゴリズム:esp-sha-hmac

今回の構成の作り方

IPSECは手順が多く、パッと見ただけではわからないため、メモを記載しておきます。

①IKEフェーズ1のポリシー定義

「crept isakmp policy」コマンドで最初にISAKMP SAを確立するためのパラメータを設定します、

②事前共有鍵の設定

「pre isakmp key」コマンドで認証用パスワードを設定します。

③IPSECトランスフォームセットの定義

IKEフェーズ2でIPSEC SAを確立するためのアルゴリズムを定義します。

④IPSECの対象トラフィックの定義

アクセスリストを使って、IPSECの対象となるトラフィックを指定します。

⑤暗号マップの定義

IPSEC対象のトラフィックやIPSECのピア、IPSECトランスフォームセットの組み合わせを定義します。

⑥IPSEC適用インターフェースの指定

どのインターフェースにIPSECを設定するか指定します。

Configの設定(要点のみ)

●Router1の定義

hostname Router1

#①IKEフェーズ1のポリシー定義

crypto isakmp policy 1

authentication pre-share

#②事前共有鍵の設定

crypto isakmp key cisco address 192.168.12.2

#③IPSECトランスフォームセットの定義

crypto ipsec transform-set IPSEC esp-aes esp-sha-hmac

#④IPSECの対象トラフィックの定義

access-list 100 permit ip 192.168.10.0 0.0.0.255 192.168.20.0 0.0.0.255

#⑤暗号マップの定義

crypto map CMAP 1 ipsec-isakmp

set peer 192.168.12.2

set transform-set IPSEC

match address 100

#⑥IPSEC適用インターフェースの指定

interface FastEthernet0/0

ip address 192.168.12.1 255.255.255.0

crypto map CMAP

interface FastEthernet0/1

ip address 192.168.10.1 255.255.255.0

ip route 0.0.0.0 0.0.0.0 192.168.12.2

●Router2の定義

hostname Router2

crypto isakmp policy 1

authentication pre-share

crypto isakmp key cisco address 192.168.12.1

crypto ipsec transform-set IPSEC esp-aes esp-sha-hmac

access-list 100 permit ip 192.168.20.0 0.0.0.255 192.168.10.0 0.0.0.255

crypto map CMAP 1 ipsec-isakmp

set peer 192.168.12.1

set transform-set IPSEC

match address 100

interface FastEthernet0/0

ip address 192.168.12.2 255.255.255.0

crypto map CMAP

interface FastEthernet0/1

ip address 192.168.20.2 255.255.255.0

ip route 0.0.0.0 0.0.0.0 192.168.12.1

さいごに

今回はGNS3で作りましたが、私のパソコンのせいか反応が遅い・・・

Cisco Packet Tracerはスイッチの機能は多いけどルータの機能は少ないし・・・

実機購入するか?